Expertii Kaspersky au descoperit o serie de atacuri de tip amenintari persistente avansate (APT) – initiate de BlueNoroff, impotriva companiilor mici si mijlocii din intreaga lume, care au dus la pierderi majore de criptomonede pentru victime. Campania, denumita SnatchCrypto, se adreseaza diferitelor companii care, prin natura muncii lor, se ocupa de criptomonede si contracte inteligente, DeFi, Blockchain si industria FinTech.

In cea mai recenta campanie BlueNoroff, atacatorii au abuzat subtil de increderea angajatilor care lucreaza la companiile vizate, trimitandu-le un virus de tip backdoor pe Windows cu functii de supraveghere, sub masca unui „contract” sau a unui alt document de business. Pentru a goli in cele din urma portofelul cripto al victimei, atacatorul a dezvoltat resurse extinse si periculoase: infrastructura complexa, exploit-uri, implanturi de malware.

BlueNoroff face parte din organizatia Lazarus si foloseste structura diversificata si tehnologiile de atac sofisticate ale acesteia. Grupul Lazarus APT este cunoscut pentru atacurile asupra bancilor si serverelor conectate la SWIFT si chiar s-a angajat in crearea de companii false pentru dezvoltarea de software pentru criptomonede. Clientii inselati au instalat ulterior aplicatii cu aspect legitim si, dupa un timp, au primit actualizari de tip backdoor.

Acum, aceasta „filiala” a grupului Lazarus a trecut la atacarea start-up-urilor de criptomonede. Deoarece majoritatea business-urilor cu criptomonede sunt start-up-uri mici sau mijlocii, acestea nu pot investi multi bani in sistemul lor de securitate interna. Atacatorii inteleg acest punct si profita de el, utilizand scheme elaborate de inginerie sociala.

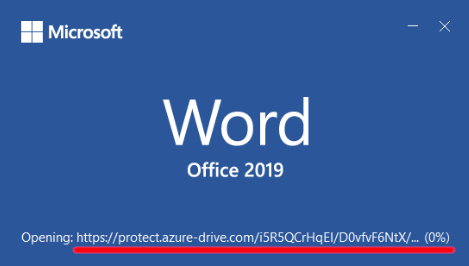

Pentru a castiga increderea victimei, BlueNoroff pretinde a fi o companie de investitii de capital de risc existenta. Cercetatorii Kaspersky au descoperit peste 15 companii, ale caror nume de brand si nume de angajati au fost abuzate in timpul campaniei SnatchCrypto. Expertii Kaspersky cred, de asemenea, ca toate companiile reale folosite nu au nimic de-a face cu acest atac sau cu e-mailurile trimise. Sfera start-up-urilor care se ocupa de criptomonede a fost aleasa de infractorii cibernetici dintr-un motiv simplu: asemenea companii primesc frecvent mesaje sau fisiere din surse necunoscute. De exemplu, o companie de investitii le poate trimite un contract sau alte fisiere legate de afaceri. Actorul APT foloseste documentele ca momeala pentru a face victimele sa deschida fisierul atasat in e-mail – un document care contine macro-uri.

Daca documentul ar fi deschis offline, nu ar prezenta niciun pericol – cel mai probabil, ar arata ca o copie a unui fel de contract sau a unui alt document inofensiv. Dar daca computerul este conectat la Internet in momentul deschiderii fisierului, un alt document macro-activat este preluat pe dispozitivul victimei, implementand malware.

Acest grup APT are diferite metode in arsenalul sau de infectie si asambleaza lantul de infectie in functie de situatie. Pe langa documentele Word periculoase, actorul raspandeste si programe malware deghizate in fisiere pentru shortcuts Windows, arhivate. Trimite informatiile generale ale victimei si catre agentul Powershell, care apoi creeaza un backdoor cu functii complete. Folosind acest lucru, BlueNoroff implementeaza alte instrumente rau intentionate pentru a monitoriza victima: un keylogger si unul care realizeaza capturi de ecran.

Apoi atacatorii urmaresc victimele timp de saptamani, sau luni: colecteaza informatii despre tastele apasate de utilizator si monitorizeaza operatiunile zilnice ale acestuia, in timp ce planifica o strategie pentru furtul financiar. Cand gasesc o tinta importanta care utilizeaza o extensie populara de browser pentru a gestiona portofelele cripto (de exemplu, extensia Metamask), acestia inlocuiesc componenta principala a extensiei cu o versiune falsa.

Potrivit cercetatorilor, atacatorii primesc o notificare la descoperirea unor transferuri mari. Atunci cand utilizatorul compromis incearca sa transfere unele fonduri intr-un alt cont, acesta intercepteaza procesul de tranzactie si injecteaza propria logica. Pentru a finaliza plata initiata, utilizatorul face click pe butonul „aproba”. In acest moment, infractorii cibernetici schimba adresa destinatarului si maximizeaza suma tranzactiei, adica golesc contul dintr-o singura miscare.

Grupul este activ in prezent si ataca utilizatorii indiferent de tara din care provin

„Cum atacatorii vin tot timpul cu o multime de noi modalitati de a pacali si a frauda, chiar si companiile mici ar trebui sa-si educe angajatii cu privire la practicile de baza de securitate cibernetica. Este esential, mai ales daca compania lucreaza cu portofele cripto: nu este nimic in neregula cu utilizarea serviciilor si extensiilor de criptomonede, dar retineti ca acestea sunt o tinta atractiva si pentru APT, si pentru infractorii cibernetici. Prin urmare, acest sector trebuie bine protejat”,

spune Seongsu Park, cercetator senior in domeniul securitatii la Global Research and Analysis Team (GReAT) Kaspersky

Experții în securitate vă recomandă:

- Furnizati personalului dumneavoastra formare de baza in materie de igiena in domeniul securitatii cibernetice, deoarece multe atacuri directionate incep cu phishing sau alte tehnici de inginerie sociala;

- Efectuati un audit de securitate cibernetica al retelelor dumneavoastra si remediati orice deficiente descoperite in perimetrul sau in interiorul retelei.

- Injectarea extensiei este greu de gasit manual, cu exceptia cazului in care sunteti foarte familiarizat cu baza de cod Metamask. Cu toate acestea, o modificare a extensiei Chrome lasa o urma. Browserul trebuie sa fie comutat in Developer Mode, iar extensia Metamask este instalata dintr-un fisier local in loc de magazinul online. Daca plug-in-ul provine din magazin, Chrome impune validarea semnaturii digitale pentru cod si garanteaza integritatea codului. Deci, daca aveti indoieli, verificati-va extensia Metamask si setarile Chrome chiar acum.

- Instalati solutii anti-APT si EDR, care permit descoperirea si detectarea amenintarilor, investigarea si remedierea la timp a incidentelor. Oferiti echipei dumneavoastra SOC acces la cele mai recente informatii despre amenintari si imbunatatiti-le in mod regulat cu pregatire profesionala.

- Alaturi de protectia corespunzatoare la nivel endpoint, serviciile dedicate pot ajuta impotriva atacurilor de profil inalt.